Продукты пчеловодства уже давно перестали быть просто лакомством. Мед, перга,...

Многим пользователям интересно, какими способами хакеры зарабатывают деньги. Сложившиеся стереотипы сводятся к взлому банковских сайтов, после чего на счета хакеров перетекают миллионы долларов. Такое мнение о хакерах сложилось благодаря «стараниям» СМИ, которые на подобные случаи обращают особое внимание.

Основные виды легальных заработков хакеров:

Нелегальные хакерские методы заработка:

Вначале поговорим о «белых» способах хакерства. Все мы знаем, что хакер, в первую очередь – прекрасный программист. Основной специализацией хакеров является решение глобальных вопросов: написание кодов системы или создание драйверов. Другими словами, хакеры являются системными программистами. Проблема в том, что современный рынок больше нуждается в прикладных программистах, в то время как заработки системщиков значительно ниже.

Заработать приличные деньги хакер может, издавая научные статьи. Многие специализированные издания готовы платить высокие гонорары грамотным специалистам. Но и тут есть проблема – системный программист практически не умеет выражать свои мысли словами, понятными другим людям.

Следующий легальный способ заработка, доступный хакерам – взлом локальных сетей. Эта разновидность работы осуществляется по заказу компании, которая заинтересована в поиске слабого места в своей системе защиты.

Получив такой заказ, хакер может не только прилично заработать, но и максимально проявить свое мастерство. Договором хакер не ограничивается в выборе инструментов и способов взлома – используются как программные, так и технические методы взлома. Разрешается тайно устанавливать устройства видео- и звукозаписи, вступать в контакты с представителями компании и т.д.

Используя такие методы, хакер прилагает максимум усилий для обнаружения слабых мест в имеющейся системе защиты. Причем для руководства совершенно некритично – это пробел технический, программный, или утечка информации происходит по вине человеческого фактора. Задача хакера – найти возможность получения секретной информации и предоставить компании алгоритм устранения такой «протечки». Сложно сказать о суммах вознаграждения по таким контрактам – они всегда оговариваются индивидуально. Но ясно одно – деньги на своей безопасности серьезные компании не экономят.

Из предыдущего метода вытекает еще один способ легального заработка для хакера. Это платные консультации. Конечно, для этих способов заработка хакер должен иметь «имя» в определенных кругах. Зато такие методы позволяют прилично зарабатывать, не вступая в противоречие с законом.

Вы удивитесь, но на самом деле нелегальных способов заработать хакерством в интернете не так уж и много. Вернемся к стереотипам – взлом банковских систем с целью перевести на другие счета определенные суммы. В реальности это встречается крайне редко. Дело в том, что только в кино взлом банковской системы – дело нескольких минут. На самом деле, чтобы провернуть такую операцию, недостаточно иметь нужный набор технического инструментария и быть классным системным программистом. Необходима информация, которую можно получить только у сотрудников банка. Для этого нужно подкупить или шантажировать человека, владеющего ей, либо установить в его кабинете шпионское оборудование.

Такая деятельность уже ближе к шпионской, чем к хакерской. А хакеры, как истинные системные программисты, не хотят с этим связываться. Поэтому в реальной жизни банковские системы чаще ломают не хакеры, а обычные жулики, оснащенные необходимым оборудованием.

Хакеры не любят возиться с банками еще и по другой причине – такое преступление редко остается не раскрытым, поскольку за ним стоят большие деньги. Поэтому избежать наказания вряд ли удастся, как ни перестраховывайся. В спецслужбах сегодня также работают неплохие специалисты, оснащенные ультрасовременной техникой.

Более привлекательным для хакера будет следующий нелегальный способ заработка. Смысл в том, что риска он содержит меньше, а заработок может принести вполне сопоставимый с взломом банковской системы. Заключается этот способ в том, что нужно незаметно проникать в локальные сети крупных корпораций и похищать из них ценную информацию. Это может быть компромат на ведущих сотрудников, информация об их коррумпированности, или документация по перспективным разработкам. Главное, чтобы похищенные данные имели ценность для конкурирующих компаний. Такая информация также оценивается суммами со многими нулями, зато риск намного меньше. Ведь необязательно о факте хищения данных кто-то узнает в потерпевшей компании. Но опасность имеется. Причем в этом случае хакеру стоит бояться не правоохранительных органов, а «братков», нанятых службой безопасности компании, потерявшей важную информацию.

И еще один способ заработать хакерством сводится к взлому платных программ. Чтобы суммы заработанных таким образом денег были приличными, работать нужно командой. После взлома программы продаются в компании, изготавливающие пиратские копии для реализации их на подпольных рынках.

Для наглядности соберем всю информацию в итоговую таблицу.

| Методы хакерства | Плюсы | Минусы | |

|---|---|---|---|

| Легальные | Творчество | Легальный метод заработка денег | Не каждый программист может писать доступным языком |

| Взлом по контракту | Интересно, легально, прибыльно | Сложно получить интересный контракт | |

| Консультации | Легально, интересно | Нужно вначале получить «имя» | |

| Криминальные | Взлом сетей корпораций | Прибыльно | Криминальная ответственность, опасность бандитских разборок |

| Взлом программ | Можно неплохо зарабатывать | Криминальная ответственность, нужна команда | |

| Взлом банков | Прибыльно | Опасно, уголовная ответственность, большой риск быть пойманным |

Секрет бизнеса заключается в знании того, чего не знают другие. — Аристотель ОнассисЗарабатывать деньги - всегда и везде очень сложно, если конечно твой папа не нефтяник. Всему тебе придется учиться, узнавать информацию. Кроме того, информация, которая способствует серьезно заработать деньги, она в паблике так просто не лежит, она намеренно скрывается , так что тебе придется еще сложнее. Я сам знаю некоторую приватную инфу, но не разглашаю ее, по причине закономерного закрытия лавочек после этого.

Компы юзеров заражаются через сайты, на которых установлены ифреймы со связками эксплоитов . Владелец сайта может не подозревать, что его сайт взломали, и он используется хакерами для заражения компьютеров посетителей. Хакеры обычно обслуживают взломанные сайты через веб-шелл : это скрипт, который заливается на сайт, через который можно взаимодействовать с файлами и базой данных сайта. На данный момент широко используется шелл под названием WSO (Web Shell by oRb). Раньше пользовался популярностью c99shell.

Разберем по полочкам, что сколько приносит прибыли.Это общеизвестные темы (см. ). Но каждый может сам придумать свой способ, как вытрясти бабло со взломанных компов. Если тема стоящая, хакер собирает команду, разрабатывают ПО, криптуют его, и прогружают на компы.

Все начинается с простого баловства - снятие фэйком паролей, подкидывание коника ламеру, дефейс сайта надписью "H4ck3d by Тв0й_кулх@цк3рский_ник"... Но потом ты начинаешь понимать, что к чему, ты начинаешь потихоньку видеть картину в общем. В какой-то момент у тебя будут появляться в голове свои идеи схем по срубливанию капусты: ты будешь чувствовать свои пробелы в знаниях и будешь самообучаться необходимым технологиям, общаться с людьми, тусовать на хак-форумах. И когда-то ты сделаешь первый шаг (он обычно начинается с объявлений в разделах на хакерском форуме). В начале будет сложно, все будет противодействовать тебе (антивирусные индустрии тоже не дремлят!). Поработав годы в своей выбранной теме, ты постепенно станешь гуру. У тебя будет очень много активов, уже не ты будешь гнаться за деньгами, а деньги сами будут приходить к тебе. Главное - не бросать, стабильно двигаться к своей цели. Бросать нужно лишь в том случае, когда тема, которой ты заинтересовался, действительно не принесет никаких денег (ты все просчитал, продумал, и разочаровался). А самое главное - это . Свобода - дороже всяких денег. Когда небо в клеточку, и дурзья в полосочку, уже никакие деньги радовать не будут.

MyP3uk

Прямое воровство средств со счетов

В сети есть множество малвари, которая при правильном обращении приносит очень хорошие деньги. В частности, когда юзер заражается вирусом, у него с WebMoney крадётся N-ая сумма денег и переводится на другой кошелёк.

Так же в сети медленно зараждается тема трояна, отправляющего смс на платные номера с usb-модемов.

Такой бизнес может запросто приносить от 1500$

в сутки при минимальных затратах.Заливы на различные реквизиты

Допустим у вас есть ботнет, очень много ботов, налитых с биз трафа. Соответственно бут много аккаунтов на платёжные системы, но сливать деньги самому - уйдёт много времени, к тому же и умеют это не многие. В основном в подобных ситуациях люди ищут партнёра, который и занимается выводом средств. Это называется залив - за определённый процент, человек обналичивает сумму денег и переводи большую их часть заливщику.

Так же можно увидеть объявления по заливам, это стоит воспринимать несколько иначе. Человек просто переводит средства вам на счёт за 50% от их ценности. Платите вы перед заливкой средств.Вирусмейкерство

Вирусмейкер

- человек, который пишет вредоносное ПО (трояны, руткитные шапки, крипторы etc). Зароботок подобных специалистов порядка 4.000$-10.000$

21:56:36

8

MyP3uk

Пассивный хакинг

К пассивному хакингу я отношу такие темы:

Вся эта мелочь может приносить до 2000$

ежемесячно!

При том такие люди в основном реселлеры и отследить их не представляется возможным. Таким образом они часто остаются в тени.Продажа опыта

Множество людей в сети продают курсы\пособия, проводят вебинары на различные темы и т.д. Эти люди продают вам свой опыт. Допустим вы хотите чему-то научится, на самообразование уйдёт слишком много времени, а поучаствовав в каком либо вебинаре вы сразу выйдете на уровень не ниже среднего. Стоимость вебинаров я называть не буду, она различна везде.

10:01:45

5

MyP3uk

Докерство

Докеры

- селлеры, которые торгуют документами. Продвинутый докер запросто оформит вам ИП\ЧП, может сделать визу в любую страну, предоставит офшорный счёт в забугорном банке или даже сможет предоставить целую офшорную фирму!

Всё зависит от вашего размера кошелька. Сколько они зарабатывают знают только они сами. К примеру скан комплекта доков (главная страница паспорта и прописки, справка о доходах, ИНН, мед. полис, вод. права) стоит порядка 200-250$

.

Офшорная фирма на сейшельских островах стоит 50.000р

. А ИП\ЧП вам обойдётся в 400$

.

Докерство довольно прибыльный бизнес, однако нужно имень много документов для старта, а для их сборки нужны каналы...

Как появится лишних 15 минут - распишу про виды кидал. Думаю это тоже относится к бизнесу.

18:41:13

5

oeyii

Дроповодство

Дроповд

- человек или женщина, которые разводят дропов (номиналов)

Дроп - человек, который либо в ясном уме становится дропом, что бы принимать участие в не совсем законных делах, либо ввергается туда путем СИ, развода, или укрывательства неких деталей того, во что он будет замешан.

Дроповоды как правило люди умные, и имеют отличные навыки в шпионаже, психологии общения, обольщения и промывки мозгов. Разводят они дропов под некоторые из следующих тем:

Кардинг-кидалы - часто прикидываются крутыми кардерами или целыми конторами кардеров, любыми методами пытаются всучить вам "пластик для обналички ", картон, оборудование и все остальные сопутствующие инструменты, которых у них разумеется нет и никогда не было. В основном в кардинге знакомы только с общими понятиями и то по статьям, авторами которых являются те кто кардингом не занимается, поэтому отсеиваются при использовании сленга. Так же очень ведутся на деньги, допустим предложив за их товар 50% цены - они с радостью согласятся. Будьте внимательны - таких особей в сети достаточно!

Спиногрызы - это такие ебанутые ребята, которые часто просят у порядочных селлеров что либо "На проверку", а потом сваливают с очередной порцией халявы. Для простых юзеров ничем не опасны, но для селлеров представляют пусть и не серьёзную, но всё же угрозу, можно сказать даже, не угрозу, а непрятность, ибо раздавать товар тоже не очень хоца...

Бомжи - особенная особь! Этот вид опасен тем, что "представляют" широкий спектр "услуг", поэтому кинуть могут не оглядываясь. Им похер на репутацию, были случаи, когда на Ачате тип кинул ~17 человек на смешную сумму - 1 рубль ! Вот именно такие особи и являются моральными лидерами Бомжей.

Что бы избежать кидка, следует работать через гарантов и с проверенными селлерами.

23:35:57 4Сколько бы они не зарабатывали, труд их нечестен и грязен. Хотя есть некоторая каста благородных хакеров, которые, как Робин Гуды, стремятся восстановить справедливость в этом безумном мире. Но их единицы. В основном это мошенники с криминальным складом ума, либо подневольные трудяги-ботаны на службе спецслужб – сорри, за каламбур. Однако, это все лирика, попробуем примерно воспроизвести цифры которые они имеют от своих преступных трудов.

Известные борцы с хакерскими программами, ребята из «Касперского», говорят, что доходы от хакерской атаки могут превышать расходы на ее организацию аж в 20 порядков. И их доходы растут год за годом, ведь наша жизнь превратилась в сплошное киберпространство – посчитайте сколько сейчас всего различных операций человечеством выполняется на просторах Интернет. Почти все важные дела ведутся по сети, деньги, переписки, обмен информацией и медиа. А там, где есть предложение есть и спрос. Основную массу киберпреступлений конечно занимает кража денег со счетов, карт.

Общая тенденция рынка

По последним данным из открытых источников, которые уже устарели и датируются 2011 годом, мировой объем рынка киберпреступлений был равен сумме в 12,5 миллиардов долларов, что на 5,5 миллиардов больше, чем по данным 2010 года. Неудивительно, если сегодня, в 2016 году, эта цифра в разы увеличилась!

Современный хакер – это не гений программист, таких вообще единицы уникумов. Современный хакер практически не разрабатывает сам свое ПО, он покупает их и использует в своих целях – для этого не надо иметь семь пядей по лбу. Даже от самых дешевых хакерских программ доходы существенные. Сегодня хакер - это больше психолог, маркетолог и мошенник, чем злой гений. Приобретя вредоносную программу, главное, надо суметь ее полноценно использовать, то есть внедрить в стан жертвы, от тут то и используются различные психологические маркетинговые уловки в письмах и рассылках.

Для создания в соцсетях поддельного аккаунта и спамить с него рассылку будет стоить примерно 150-200 долларов. И если хотя бы сотня человек клюнет на приманку и отправят свои данные киберпреступникам, на этом можно заработать от 10 000 долларов – продавая только конфиденциальную информацию, полученную таким путем.

Трояны

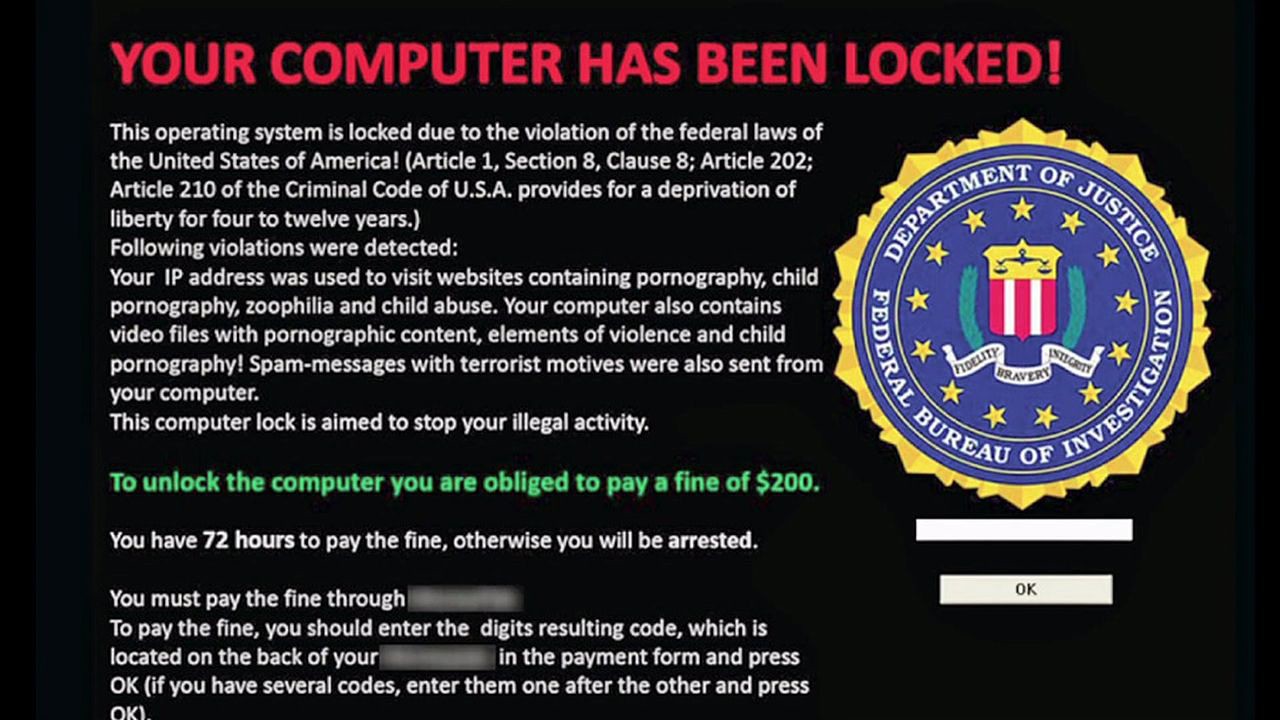

Но основную долю прибыли хакерам приносят троянские программы. Например, простой случай – блокировщик экрана. Компьютер заражают им, да и не только компьютер уже – смартфон, планшет, а потом требуется выкуп за разблокировку. Код троянской программы обычно стоит 1000 долларов США, за разблокировку требуют 100-200 долларов США. Заразив 15-20 пользователей, можно окупить трояна и получать прибыль. Так же можно заработать на троянах-шифровальщиках, правда стоят они дороже – примерно 2000 долларов.

Тяжелая артиллерия этого вида преступлений – банковские трояны. Они обеспечивают доступ к счетам жертвы. Код банковского трояна стоит более 3000 долларов, а средний доход, после его внедрения, в среднем составляет 75 000 долларов.

Миллионеры хакеры

Есть данные, что только в России хакеры зарабатывают более 1 миллиарда долларов в год. Средний хакер имеет примерно 50 000 долларов в год. Большая часть этих денег от российских жертв их атак. В России примерно 20 000 хакеров. Обычно большая их часть в регионах получают 10-20 тысяч долларов в год. Но есть и долларовые миллионеры среди хакеров, их более сотни. Некоторые российские хакерские группировки имеют до 10 миллионов долларов в неделю. Зафиксированная рекордная сумма заработка хакерской группы – 24 и 26 миллионов долларов.

Вторая сторона

Те, кто противостоит хакерам, такие же хакеры, но по другую сторону баррикад – они получают гораздо меньше. Обычная их зарплата 1000-1500 долларов в месяц. В Москве разумеется больше – от 2500 долларов в месяц. Обычно это работники компаний по разработке систем компьютерной безопасности и хакер в спецслужбах.

Общая тенденция гласит что Россия сегодня является абсолютным лидером по количеству киберинцидентов с использованием троянов – это 72% от общего количества инцидентов во всех странах, а доход преступников, в среднем, по словам экспертов, составляет 10 миллионов долларов в неделю.

Ransomware-вирус CryptoLocker

В 1989 году хакер Джозеф Попп написал первый ransomware-вирус. Он назывался AIDS - с английского языка это слово можно перевести как «СПИД» или как «сбор». Вирус прятал файлы на жестком диске компьютера и шифровал их названия. На экране отображалась надпись о том, что время действия лицензии истекло и пользователю нужно заплатить $189, чтобы вернуть доступ к файлам.

Стоит отдать должное Поппу - после оплаты доступ к файлам действительно возвращался, в случае с ransomware такое происходит далеко не всегда. Через несколько лет создателя вируса нашли правоохранительные органы США, однако Попп был признан умственно нестабильным, чтобы отбывать срок в тюрьме. Позже хакер пообещал пожертвовать все доходы от вируса в фонд исследования СПИДа.

Большой популярности ransomware-вирусы достигли в 2010 году, одновременно с биткоинами. Подход программ-вымогателей практически идентичный. Они загружаются на компьютер через браузер или внешние накопители и либо шифруют файлы в системе, либо блокируют работу программ, например, браузера. Пользователю высвечивается сообщение с требованием выплатить деньги (чаще всего, в биткоинах) и после этого злоумышленники присылают пароль для разблокировки компьютера.

В 2013 году экспертам по кибербезопасности стало ясно, что ransomware - это огромная проблема не только для частных пользователей, но и для корпоративного сектора. Издание ZDNet проанализировало вирус CryptoLocker - один из самых известных ransomware, требовавший оплату в биткоинах. ZDNet использовали открытую информацию о биткоин-транзакциях и подсчитали, что в период с 15 октября по 18 декабря 2013 года на кошельки хакеров, создавших CryptoLocker, пришло около $27 млн.

В корпоративном секторе хакеры атакуют всех без разбора. В феврале 2016 года была произведена атака на госпиталь в Лос-Анджелесе. Тогда из-за вируса врачи лишились доступа к карточкам больных на неделю. Хакеры запросили $17 тысяч в биткоинах за возврат доступа к базе данных.

Медицинский центр Hollywood Presbyterian Medical Center вместе с ФБР в течение недели работал над поиском хакеров, однако в конечном итоге все же заплатил выкуп. «Самый простой и эффективный способ вернуть работоспособность центра - заплатить выкуп, что мы и сделали», - сказал в открытом письме президент центра Аллен Стефанек.

Не боятся хакеры и полиции. С 2013 по 2015 год они заблокировали доступ к компьютерам в нескольких полицейских участках Теннесси, Массачусетса и Нью-Хемпшира. Во всех случаях полиция заплатила хакерам выкуп - от $300 до $750.

В 2014 году оказалась заблокированной вся база данных города Детройт. Хакеры потребовали выкуп в размере 2 тысяч биткоинов - $800 тысяч по курсу 2014 года. Правительство города отказалось идти на поводу у хакеров, мотивировав это тем, что база уже устарела и не использовалась в течение нескольких лет. «Но это был хороший знак. Когда я пришел на пост мэра, я увидел, что в мэрии пользуются Microsoft Office 1993 и я даже не смог синхронизировать календарь компьютера со смартфоном», - сказал мэр Детройта Майк Дугган.

Часто хакеры запугивают жертв, обвиняя их в нарушении авторских прав или скачивании детской порнографии

Часто хакеры запугивают жертв, обвиняя их в нарушении авторских прав или скачивании детской порнографии

Чаще всего, хакеры выбирают в качестве жертв тех, для кого очень важна информация на компьютере: медицинские центры, полицейские участки, корпоративный сектор. Некоторые взламывают компьютеры обычных людей - за счет больших объёмов это тоже выгодно и гораздо более безопасно.

Но действительно крупные деньги хакеры получают за счет атак на компании. Согласно отчету ФБР, за первые три месяца 2016 года американские компании потерпели убытки в размере $209 млн за счет хакерских атак. Эта цифра впечатляет еще больше, если сравнить её с убытками годом ранее - тогда компании потеряли на $2 млн меньше за весь год.

Однако статистика ФБР включает в себя только те случаи, когда жертвы обращались в бюро за помощью. В сентябре Datto - компания, оказывающая услуги по кибербезопасности - подготовила отчет, в котором оценила убытки от ransomware-вирусов в $75 млрд ежегодно.

Компания опросила 1 100 ИТ-специалистов и обнаружила, что 92% из них сталкивались с ransomware-атаками в прошлом году и 40% из них сталкивались с атаками не менее шести раз. В отчете сказано, что лишь в одном случае из четырех жертвы обращаются за помощью в ФБР или другие правоохранительные органы.

![]()

Разница в оценке ущерба у ФБР и Datto огромна - по оценке Datto убытки больше в 309 раз. Их статистика основывается на исследовании консалтинговой компании Aberdeen Group. Компания анализировала не только сумму выкупа, но и простой. Они обнаружили, что один час простоя стоит небольшой компании, в среднем, $8 581. В исследовании Datto сказано, что за прошлый год компании заплатили хакерам $375 млн, что делает потерянную продуктивность гораздо большей проблемой.

В небольшой компании ransomware-атака может заблокировать всю работу, в корпорации - работу целого отдела или подразделения. Президент сервисной компании GCS Technologies Джо Глэйнсер считает , что в некоторых индустриях атаки хакеров наиболее опасны.

В сфере здравоохранения атака хакера означает, что пациенты остаются без должного лечения. Если у вас нет доступа к медицинской карте пациента, вы даже не знаете, какие лекарства ему прописать.

- Джо Глэйнсер

Эксперты по кибербезопасности считают, что самым эффективным способом борьбы с ransomware является резервное копирование данных. В случае атаки всю информацию можно восстановить с небольшой задержкой и потерями. Второй по эффективности способ - заплатить выкуп. ФБР не поддерживает эту практику, однако в большинстве стран она законна.

«Платить или не платить выкуп - это тяжелая дилемма. Всё-таки вы имеете дело с преступниками», - говорит Глэйнсер. В опросе компании Datto 7% ИТ-специалистов сказали, что даже после оплаты выкупа, хакеры не вернули доступ к заблокированной информации.

Но даже если компания и хочет заплатить, сделать это не всегда просто. Большая часть хакеров требуют выкуп в биткоинах, которые довольно редко бывают в наличии у компании. «Если у вас нет биткоинов, то велика вероятность, что вы не успеете их получить до того времени, как истечет таймер», - говорит Глэйнсер.

Дело в том, что хакеры устанавливают таймер обратного отчета, чаще всего, на 24 или 48 часов. По истечении этого срока информация автоматически удаляется - так хакеры заставляют жертв действовать оперативно. Иногда по истечении срока стоимость выкупа возрастает в несколько раз. В некоторых случаях, после выплаты выкупа компания сразу подвергается второй атаке.

Нередко хакеры предлагают заплатить выкуп через карты MoneyPak. Их можно купить в любом розничном магазине США за наличные, после чего кассир перечисляет номинал карты в указанный аккаунт платёжной системы MoneyPak. Вирус CryptoLocker даже показывает своим жертвам карту с местоположением ближайших розничных точек.

Оплата с помощью MoneyPak

Оплата с помощью MoneyPak

Эксперты по кибербезопасности полагают, что многие создатели ransomware-вирусов находятся в России. «Власти России не заинтересованы в поиске киберпреступников», - пишет издание The Economist. И пусть злоумышленники и находятся в России, но их жертвы - повсюду. Австралийская комиссия по преступности оценила, что в 2015 году только в Австралии было совершено порядка 16 тысяч ransomware-атак, а жертвы выплатили в общей сумме $7 млн.

От ransomware-атак сложно защититься антивирусами. Сообщество хакеров выкладывает код для создания вируса в сеть и любой энтузиаст может модифицировать код, чтобы антивирусная программа его не заметила. И даже когда команды создают программы, которые борются с ransomware, хакеры мгновенно выпускают заплатки.

В 2015 году команда энтузиастов под эгидой ФБР создала бесплатный сервис DeCryptoLocker, который взламывал один из самых популярных вирусов CryptoLocker и позволял не платить злоумышленникам выкуп. Однако хакеры быстро создали CryptoWall - версию вируса, у которой был иммунитет к DeCryptoLocker. В сентябре 2015 года финская ИТ-компания Nixu Corporation нашла способ бороться с другим ransomware-вирусом TorrentLocker. Но спустя несколько недель создатели вируса закрыли уязвимость, которую нашли финны.

По словам маркетолога Грега Хуша, хакеры анализируют и платежеспособность своих жертв. Большинство вирусов требуют сумму в районе $600 - жертва, чаще всего, готова заплатить такой выкуп, чтобы вернуть доступ к информации.

Эксперты сходятся во мнении, что обезопасить себя от ransomware довольно просто, если быть осторожным. Вирусы попадают на компьютер через почту, файлы с интернета и торренты. Практически всегда пользователь сам запускает зараженную программу. The Economist советует регулярно делать резервные копии файлов, использовать антивирусные программы и файрволлы, а также избегать подозрительных сайтов и файлов.

Так как интернет всё больше входит в жизнь человека, под угрозой находятся все устройства, которыми человек пользуется повседневно: компьютеры, смартфоны, телевизоры и автомобили. В отчете о ransomware-вирусах компания Symantec написала : «Еще никогда в истории люди не подвергались таким масштабам вымогательства». И учитывая тот факт, что интернет-вымогателем может стать практически любой человек, ситуация пока движется лишь в худшую сторону.

Беспроводные технологии, все активнее интегрируясь в нашу жизнь, продолжают интенсивно расширять сферы применения мобильных устройств для решения повседневных задач.

Оплата услуг, деловая переписка, подтверждение банковских операций «на ходу» стали обычным делом, а сами смартфоны и планшетные компьютеры превратились в настоящий кладезь «вкусной» информации о своих владельцах, заняв особую нишу в системе ценностей хакеров, промышляющих в интернете.

Сегодня, чтобы распорядиться чужим мобильным устройством в неблаговидных целях - украсть деньги с банковского счета, перехватить конфиденциальную информацию с целью вымогательства или шантажа или перепродать ценные коммерческие данные конкурентам - не обязательно держать в руках потерянный или украденный телефон. Доступ к контролю над электронным устройством хакер получает удаленно, заражая его мобильными троянами.

На сегодняшний день атаки на мобильные девайсы в преступной киберсреде являются одними из наиболее популярных, и количество жертв мобильных злоумышленников стремительно растет. По аналитическим отчетам антивирусных компаний в период с начала ноября 2013 года по конец октября 2014 число атак на мобильные устройства на базе Android увеличилось в 4 раза по сравнению с аналогичным периодом 2012-2013 годов. Растет также и

количество мобильного спама

.

Распространение вирусов для мобильных устройств

Существует несколько каналов распространения вирусных программ, конечной целью которых являются мобильные пользователи:

Наиболее популярным каналом распространения мобильных зловредов является последний вариант, когда хакер взламывает хорошо посещаемый веб-сайт и размещает на страницах вредоносный код, перенаправляющий посетителя мобильного устройства на страницу с эксплойтом для конкретной версии браузера или плагина.

Тактика мобильного заражения

В ряде случаев заражение мобильного устройства происходит автоматически, как только пользователь оказывается на инцифированной странице или становится жертвой опасного редиректа. В обоих случаях эксплуатируется уязвимость браузера или плагина, когда через специально созданный хакером эксплойт происходит внедрение вредоносного кода на мобильное устройство и закрепление злоумышленника в системе.

Однако нередко бывает и так, что инфекция на мобильный телефон «заносится» руками самого пользователя. Вредоносный файл, размещенный на зараженном веб-сайте, маскируется злоумышленником под предложение установить обновление для устаревшего браузера или флеш-плейера или скачать на телефон интересную игру. Ничего не подозревающий пользователь устанавливает вредоносное приложение, добровольно внедряя троянца себе на устройство.

Вышеупомянутый вид дистрибуции вирусов для мобильных телефонов на базе Android получил широкое распространение после того, как владельцам смартфонов была предоставлена свобода в отношении самостоятельной загрузки контента не только из официального магазина, но и с других (непроверенных) источников.

Виды заражений мобильных устройств

На сегодняшний день условно можно выделить три типа заражений, получивших достаточно широкое распространение в мобильной среде:

«Банковские троянцы»

Троянская программа, установленная на телефон, позволяет удаленно управлять функциями мобильного устройства - перехватывать и отправлять sms; манипулировать файлами; активировать различные функции смартфона; управлять мобильным банковским приложением.

Данные манипуляции позволяют проводить двухфакторную аутентификацию или подтверждать операции (когда на телефон приходит код подтверждения в sms). Основная цель банковского зловреда - кража денег с банковских счетов жертвы. В особой зоне риска - владельцы мобильных устройств на ОС Android.

В последнее время появились троянские программы для мобильных устройств, которые работают в тандеме с банковскими троянцами, написанными под обычный компьютер. «Старший брат» ворует пароли от клиент-банка, а «младший» перехватывает sms с кодами подтверждения операций и рапортует в командный центр хакера.

«Локер-вымогатель»

Вредоносная программа, загруженная на смартфон, полностью блокирует экран устройства. Вместо привычного меню пользователь видит сообщение, в котором ему предлагается перечислить деньги, обычно через sms, за разблокировку. Наиболее известный локер – Simlocker для Android. По данным компании ESET , 90% заражений этим вредоносным ПО приходится на Россию и Украину.

Однако иногда хакеры не ограничиваются одним лишь посланием и запугивают жертву гораздо сильнее, дабы гарантированно получить деньги за свой нечестный труд. Например, с помощью фронтальной камеры делают снимок владельца мобильного и вместе с фото на лок-скрине выводят сообщение, что на устройстве найден контент для взрослых (педофилия), который тут же будет передан в полицию, если владелец откажется перечислить деньги на счет вымогателя.

С проблемами локеров частно сталкиваются владельцы мобильных устройств на Android.

«Программы-шпионы»

Программа-шпион, установленная на мобильный телефон, собирает самые разные данные, хранящиеся или передающиеся с помощью девайса - переписку пользователя по электронной почте, тексты sms, данные телефонной книги, вводимые пароли и так далее. Полученная хакером информация отправляется злоумышленнику по электронной почте или на сервер.

Программы-шпионы используются при целевых атаках на конкретного человека, если нужно собрать компромат или другую «интересную» информацию, за которую можно получить деньги. Наряду с этим хакер может воровать пароли от почтовых ящиков, доступов в личный кабинет различных сайтов, перехватывать номера кредитных карт и другую конфиденциальную информацию с целью последующего вымогательства и шантажа или продажи контента заинтересованным лицам.

Продажа платного доступа к ресурсам. Безлимитный доступ к файлообменникам (например, depositfiles.com), продажа доступов к мобильным играм.

Продажа товаров, таргетированных на мобильных пользователей. Интернет-магазины с товарами для мобильных телефонов, коммерческие услуги для мобильных пользователей (“разлочка” iphone’ов, ремонт мобильных устройств, чехлы для сотовых телефонов, статусы, артефакты, расширенные возможности для мобильных игр).

Также существует продажа мобильного трафика стороннему ресурсу (воровство трафика). Владелец сайта, заинтересованный в мобильной интернет-аудитории, находит подрядчика, у которого покупает мобильный трафик на свой сайт. Нечестный на руку исполнитель или хакер перенаправляет посетителей с зараженных сайтов на целевой сайт, а владелец оплачивает приведенных посетителей.

Часто заказчик не подозревает, какими методами привлекается аудитория на его ресурс. Поэтому владельцам сайтов, заботящихся о своей репутации и имидже бренда, при заключении договора на услугу продвижения в мобильной среде и привлечении целевого мобильного трафика, будет не лишним поинтересоваться, какими способами его партнер собирается решать поставленные перед ним задачи. Также популярным является несанкционированная подписка на платные SMS-сервисы.

Как защитить мобильное устройство от вирусов и троянов

Печально, но зачастую главными виновниками взломов и заражений являются сами владельцы мобильных гаджетов, научившиеся безопасной работе на desktop, но все еще начисто игнорирующие правила информационной безопасности в мобильном интернете. Перекладывая ответственность за свое якобы спокойное существование на плечи сотовых операторов, интернет-провайдеров, банков или интернет-магазинов, мобильные пользователи в буквальном смысле слова добровольно «подставляются» под кибератаки злоумышленников.

4. Не переходить по сомнительным ссылкам из sms, mms, почтовых сообщений, личных сообщений в соцсетях и на форумах.

5. Установить антивирусную защиту на мобильное устройство.